¿Cuáles son los tipos de conexiones a Internet?, ¿Qué es una red informática? O ¿Cómo funciona la red?, son preguntas con las cuales estamos más o menos familiarizados, pero sus respuestas aún son de manejo de unos pocos.

¿Cuáles son los tipos de conexiones a Internet?, ¿Qué es una red informática? O ¿Cómo funciona la red?, son preguntas con las cuales estamos más o menos familiarizados, pero sus respuestas aún son de manejo de unos pocos.

La verdad es que no necesitas ser un experto en informática para saber qué hay desde tu conexión hacia afuera, si bien hay muchos nombres y términos técnicos, la estructura y funcionamiento de una red en su raíz es más simple de lo que parece.

Una red informática, es básicamente un conjunto de equipos conectados entre sí, que envían y reciben impulsos eléctricos, ondas electromagnéticas o similares con el fin de transportar datos.

La utilidad de la Red es compartir información y recursos a distancia, procurar que dicha información sea segura, esté siempre disponible, y por supuesto, de forma cada vez más rápida y económica.

Una red informática tiene distintos tipos de clasificación dependiendo de su estructura o forma de transmisión, entre los principales tipos de redes están los siguientes:

Redes por Alcance

Redes por tipo de conexión

Redes por relación funcional

Redes por Topología

Redes por Direccionalidad

Redes por grado de autentificación

Redes por grado de difusión

Redes por servicio y función

REDES POR ALCANCE

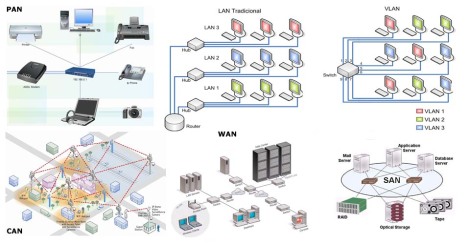

Este tipo de red se nombra con siglas según su área de cobertura: una red de área personal o PAN (Personal Área Network) es usada para la comunicación entre dispositivos cerca de una persona; unaLAN (Local Área Network), corresponde a una red de área local que cubre una zona pequeña con varios usuarios, como un edificio u oficina. Para un campus o base militar, se utiliza el término CAN (Campus Área Network). Cuando una red de alta velocidad cubre un área geográfica extensa, hablamos de MAN (Metropolitan Área Network) o WAN (Wide Área Network). En el caso de una red de área local o LAN, donde la distribución de los datos se realiza de forma virtual y no por la simple direccionalidad del cableado, hablamos de una VLAN (Virtual LAN). También cabe mencionar las SAN (Storage Área Network), concebida para conectar servidores y matrices de discos y las Redes Irregulares, donde los cables se conectan a través de un módem para formar una red.

REDES POR TIPO DE CONEXIÓN

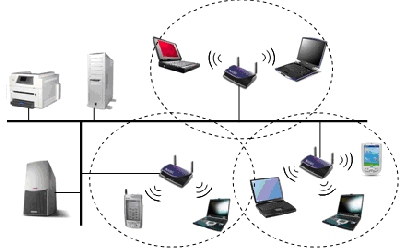

Cuando hablamos de redes por tipo de conexión, el tipo de red varía dependiendo si la transmisión de datos es realizada por medios guiados como cable coaxial, par trenzado o fibra óptica, o medios no guiados, como las ondas de radio, infrarrojos, microondas u otras transmisiones por aire.

En la imagen de WLAN (Wireless LAN) podemos ver el medio “guiado” representado por la línea negra de cableado, y el medio “no guiado”, correspondiente al acceso inalámbrico marcado en los círculos punteados.

REDES POR RELACIÓN FUNCIONAL

Cuando un cliente o usuario solicita la información a un servidor que le da respuesta es una Relación Cliente/Servidor, en cambio cuando en dicha conexión una serie de nodos operan como iguales entre sí, sin cliente ni servidores, hablamos de Conexiones Peer to Peer o P2P.

REDES POR TOPOLOGIA

La Topología de una red, establece su clasificación en base a la estructura de unión de los distintos nodos o terminales conectados. En esta clasificación encontramos las redes en bus, anillo, estrella, en malla, en árbol y redes mixtas.

REDES POR DIRECCIONALIDAD DE DATOS

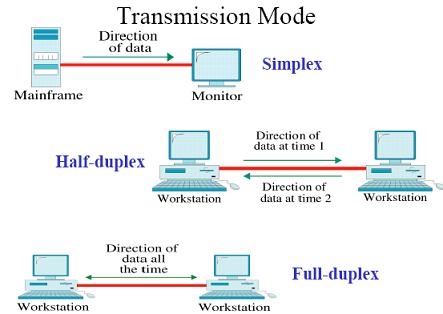

En la direccionalidad de los datos, cuando un equipo actúa como emisor en forma unidireccional se llama Simplex, si la información es bidireccional pero solo un equipo transmite a la vez, es una red Half-Duplex o Semi-Duplex, y si ambos equipos envían y reciben información simultáneamente hablamos de una red Full Duplex.

REDES SEGÚN GRADO DE AUTENTIFICACION

Las Redes Privadas y la Red de Acceso Público, son 2 tipos de redes clasificadas según el grado de autentificación necesario para conectarse a ella. De este modo una red privada requiere el ingreso de claves u otro medio de validación de usuarios, una red de acceso público en cambio, permite que dichos usuarios accedan a ella libremente.

SEGÚN GRADO DE DIFUSIÓN

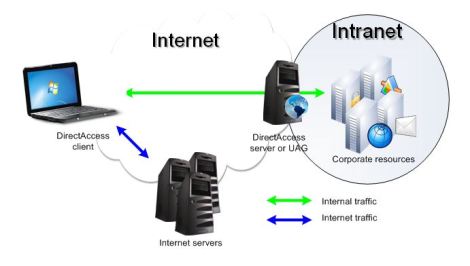

Otra clasificación similar a la red por grado de autentificación, corresponde a la red por Grado de Difusión, pudiendo ser Intranet oInternet. Una intranet, es un conjunto de equipos que comparte información entre usuarios validados previamente, Internet en cambio, es una red de alcance mundial gracias a que la interconexión de equipos funcionan como una red lógica única, con lenguajes y protocolos de dominio abierto y heterogéneo.

REDES SEGÚN SERVICIO O FUNCIÓN

Por último, según Servicio o Función de las Redes, se pueden clasificar como Redes Comerciales, Educativas o Redes para el Proceso de Datos.

Todas estas clasificaciones, nos permiten identificar la forma en que estamos conectados a una red, qué uso podemos darle y el tipo de información a la cual tendremos acceso. Conocerlas entonces nos servirá para elegir con una base mucho más sólida, qué conexión necesitamos para cubrir las necesidades de nuestro negocio y valorizar los costos que implica cada una de ellas.

Extraído de: https://gobiernoti.wordpress.com/2011/10/04/tipos-de-redes-informaticas/