Entradas populares

lunes, 23 de noviembre de 2015

miércoles, 4 de noviembre de 2015

martes, 6 de octubre de 2015

LA SEGURIDAD EN REDES INALÁMBRICAS (WLAN).

MECANISMOS DE SEGURIDAD PARA REDES WLAN.

miércoles, 30 de septiembre de 2015

HSRP Funcionamiento básico

Un conjunto de routers que ejecutan HSRP trabaja conjuntamente para dar la impresión a los host de la LAN de que son un único router de gateway predeterminado. Este conjunto de routers se conoce como grupo HSRP o grupo en espera. Un solo router elegido del grupo es responsable del reenvío de los paquetes que los host envían al router virtual. Este router se denomina Router activo. Se elige otro router como router en espera. Si el router activo falla, el router en espera asume las tareas de reenvío de paquetes. Aún cuando sea posible que un número arbitrario de routers ejecute HSRP, solamente el router activo reenvía los paquetes que se envían a la dirección IP del router virtual.

Para minimizar el tráfico de la red, sólo los routers activo y en espera envían mensajes de HSRP periódicos una vez que el protocolo ha completado el proceso de elección. Los routers adicionales del grupo HSRP permanecerán en el estado de no conferencia inicial. Si el router activo falla, el router en espera desempeña las funciones de éste. Si el router en espera falla o se convierte en el router activo, entonces se selecciona otro router como router en espera.

Cada grupo en espera emula un único router virtual (gateway predeterminada). Para cada grupo, se asigna una sola dirección MAC e IP conocida a ese grupo. Varios grupos en espera pueden coexistir y superponerse en una LAN y los routers individuales pueden participar en varios grupos. En este caso, el router mantiene estados y temporizadores separados para cada grupo.

martes, 29 de septiembre de 2015

¿Que es un Cortafuegos? - Definición de Cortafuegos

Un cortafuegos o firewall es un sistema que previene el uso y el acceso desautorizados a tu ordenador.

Los cortafuegos pueden ser software, hardware, o una combinación de ambos. Se utilizan con frecuencia para evitar que los usuarios desautorizados de Internet tengan acceso a las redes privadas conectadas con Internet, especialmente intranets.

Todos los mensajes que entran o salen de la Intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea los que no cumplen los criterios de seguridad especificados.

Es importante recordar que un cortafuegos no elimina problemas de virus del ordenador, sino que cuando se utiliza conjuntamente con actualizaciones regulares del sistema operativo y un buen software antivirus, añadirá cierta seguridad y protección adicionales para tu ordenador o red.

Cortafuegos de hardware

Los cortafuegos de hardware proporcionan una fuerte protección contra la mayoría de las formas de ataque que vienen del mundo exterior y se pueden comprar como producto independiente o en routers de banda ancha.

Desafortunadamente, luchando contra virus, gusanos y Troyanos, un cortafuegos de hardware puede ser menos eficaz que un cortafuegos de software, pues podría no detectar gusanos en emails.

Cortafuegos de software

Para usuarios particulares, el cortafuegos más utilizado es un cortafuego de software. Un buen cortafuegos de software protegerá tu ordenador contra intentos de controlar o acceder a tu ordenador desde el exterior, y generalmente proporciona protección adicional contra los troyanos o gusanos de E-mail más comunes.

La desventaja de los cortafuegos de software es que protegen solamente al ordenador en el que están instalados y no protegen una red.

Hay varios tipos de técnicas cortafuegos

- Packet filter: mira cada paquete que entra o sale de la red y lo acepta o rechaza basándose en reglas definidas por el usario. La filtración del paquete es bastante eficaz y transparente a los usuarios, pero es difícil de configurar. Además, es susceptible al IP spoofing.

- Application gateway: Aplica mecanismos de seguridad a ciertas aplicaciones, tales como servidores ftp y servidores telnet. Esto es muy eficaz, pero puede producir una disminución de las prestaciones.

- Circuit-level gateway: Aplica mecanismos de seguridad cuando se establece una conexión TCP o UDP. Una vez que se haya hecho la conexión, los paquetes pueden fluir entre los anfitriones sin más comprobaciones.

- Proxy server: Intercepta todos los mensajes que entran y salen de la red. El servidor proxy oculta con eficacia las direcciones de red verdaderas.

En la práctica, muchos cortafuegos utilizan dos o más de estas técnicas a la vez.

Un cortafuegos se considera la primera línea de defensa en la protección de la información privada. Para mayor seguridad, los datos pueden ser cifrados.

Protocolo de túnel punto a punto (PPTP)

Protocolo de túnel punto a punto (PPTP)

Puede tener acceso a una red privada a través de Internet o de otra red pública mediante una conexión de red privada virtual (VPN, Virtual Private Network) con el Protocolo de túnel punto a punto (PPTP, Point-to-Point Tunneling Protocol).

PPTP permite la transferencia segura de datos desde un equipo remoto a un servidor privado al crear una conexión de red privada virtual a través de redes de datos basadas en IP. PPTP acepta redes privadas virtuales bajo demanda y multiprotocolo a través de redes públicas, como Internet.

Desarrollado como una extensión del Protocolo punto a punto (PPP), PPTP agrega un nuevo nivel de seguridad mejorada y comunicaciones multiprotocolo a través de Internet. Si se utiliza el nuevo Protocolo de autenticación extensible (EAP, Extensible Authentication Protocol) con métodos de autenticación seguros como los certificados, la transferencia de datos a través de una conexión VPN con PPTP es tan segura como en una LAN de un sitio corporativo. Para obtener más información acerca de EAP, vea Protocolo de autenticación extensible (EAP).

PPTP encapsula los protocolos IP o IPX en datagramas PPP. Esto significa que puede ejecutar de forma remota aplicaciones que dependen de protocolos de red específicos. El servidor de túnel ejecuta todas las comprobaciones y validaciones de seguridad, y activa el cifrado de los datos, lo que hace mucho más seguro el envío de información a través de redes no seguras. También se puede utilizar PPTP para establecer conexiones de LAN a LAN privadas.

El protocolo IPX/SPX no está disponible en Windows XP 64-bit Edition (Itanium) ni en las versiones de 64 bits de la familia Windows Server 2003.

martes, 28 de julio de 2015

SMTP (Simple Mail Transfer Protocol)

El 'Simple Mail Transfer Protocol' -SMTP- define el mecanismo para mover correo entre diferentes máquinas. Existen dos implicados en este mecanismo: el punto de origen y el punto de destino del correo. El punto de origen abre una conexión TCP al punto de destino. El puerto utilizado por el receptor está normalizado en Internet y es el número 25.

Durante una sesión SMTP el origen y el destino intercambian una secuencia de comandos y respuestas que siguen básicamente los siguientes pasos:

- Identificación de los hosts

- Identificación del remitente del mensaje

- Identificación del destinatario del mensaje

- Transmisión de los datos (mensaje)

- Transmisión de un código que indica el fin de la transacción

Al finalizar el envío el punto de origen puede hacer lo siguiente:

- Comenzar otra transacción

- Invertir los papeles y convertirse en punto de destino

- Terminar la conexión

Los códigos de respuesta de SMTP están estructurados de un modo muy similar al FTP, siendo números decimales de tres dígitos e indicando el primero el status del comando y los dos siguientes información más detallada, siendo en general aquellos que comienzan por 1, 2 ó 3 los que indican la realización de un comando con éxito y los que comienzan por 4 ó 5 indican algún tipo de problema.

El estándar del formato de mensaje Internet está definido en la RFC 822.

Consiste en una serie de campos precedidos por unas cabeceras (la mayoría opcionales), seguidas de una línea en blanco y a continuación el texto del mensaje.

Los nombres de campo y su contenido están codificados con caractéres ASCII y existen multitud de cabeceras, las más importantes son las siguientes:

Received:

|

Date:

|

From:

|

To:

|

cc:

|

Message-Id:

|

Reply-To:

|

Sender:

|

Subject:

|

bcc

|

Todas las cabeceras deben contener al menos los campos Date, From y To. La mayoría de los programas de correo también crean un identificador del mensaje: Message-Id que se incluye en la cabecera del mensaje, por ejemplo:

Message-Id:<180@gtw_correo>

El identificador está diseñado para ser único en la red; para conseguir este objetivo suele contener además de un número de orden el nombre del host originador del mensaje.

TELNET

Es una aplicación que permite desde nuestro sitio y con el teclado y la pantalla de nuestra computadora, conectarnos a otra remota a través de la red. Lo importante, es que la conexión puede establecerse tanto con una máquina multiusuario que está en nuestra misma habitación o al otro lado del mundo.

Una conexión mediante Telnet permite acceder a cualquiera de los servicios que la máquina remota ofrezca a sus terminales locales. De esta manera se puede abrir una sesión (entrar y ejecutar comandos) o acceder a otros servicios especiales: como por ejemplo consultar un catálogo de una biblioteca para buscar un libro, leer un periódico electrónico, buscar información sobre una persona, etc.

Normalmente para ello sólo debemos conocer el nombre de la máquina remota y tener cuenta en ella. Aunque en Internet hay muchas cuentas libres que no necesitan password y son públicas. Precisamente para que la gente a través de Internet acceda a estos servicios.

La comunicación entre cliente y servidor se maneja con órdenes internas, que no son accesibles por los usuarios. Todas las órdenes internas de Telnet consisten en secuencias de 2 ó 3 bytes, dependiendo del tipo de orden.

Los problemas más frecuentes que suelen darse con Telnet son del tipo de la configuración de la terminal. En principio, cada computadora acepta que las terminales que se conectan a ella sean de algún tipo determinado (normalmente VT100 o VT200) y si nuestro software de Telnet no es capaz de emular estos tipos de terminales lo suficientemente bien, pueden aparecer caracteres extraños en la pantalla o que no consigamos escribir con nuestro teclado un determinado carácter.

La mayoría de las implementaciones de Telnet no proporciona capacidades gráficas.

Telnet define un NVT (Network Virtual Terminal) que provee la interfaz a los sistemas remotos, sin tener en cuenta el tipo de terminal. Una implementación Telnet lo que hace es mapear la semántica del terminal local a NVT antes de enviar data por la conexión .

FTP (File Transfer Protocol):

FTP es un protocolo estándar con STD número 9. Su estado es recomendado y se describe en el RFC 959 - Protocolo de Transferencia de Ficheros (FTP).

Una de las operaciones que más se usa es la copia de ficheros de una máquina a otra. El cliente puede enviar un fichero al servidor. Puede también pedir un fichero de este servidor.

Para acceder a un fichero remoto, el usuario debe identificarse al servidor. En este momento el servidor es responsable de autentificar al cliente antes de permitir la transferencia del fichero.

Toda conexión FTP implica la existencia de una máquina que actua como servidor (aquella en la que se cogen o dejan fichero) y un cliente. Lo mas habitual es que los usuarios particulares utilicen programas clientes de FTP para conseguir programas albergados en servidores FTP, que se suelen encontrar en universidades, empresas, o proveedores de internet.

Para conectarse a un servidor FTP es necesario un programa cliente. Los navegadores, como Netscape Navigator o Microsoft Explorer , suelen tener incorporados programas que actúan como clientes y que permiten tomar ficheros de un servidor. Para poder dejar ficheros en un servidor es necesario un programa de transferencia de FTP (además, el servidor ha de permitir que ese usuario tenga derecho a dejar ficheros).Windows'95 tiene la orden FTP, que puede ejecutar desde la línea de comandos.

Los servidores FTP se organizan de manera similar a como lo hace el Administrador de Archivos del Win'3.1 o el Explorador de Win'95: como una estructura de directorios en forma de árbol. Esto significa que cada carpeta que seleccionamos está compuesta a su vez de carpetas y archivos, hasta que una carpeta está compuesta únicamente por archivos.

Para coger un archivo basta picar sobre él (si se trata de un navegador) o utilizar la orden get del FTP en la linea de comandos.

Se pueden enviar o recibir toda clases de ficheros, ya sean de texto, gráficos, sonido, etc. Normalmente los ficheros de los servidores se encuentran comprimidos (formatos .zip o .arj para PC, .hqx o .sit para Macintosh, .tar o .gz para Unix, etc.) con el objeto de ocupar el menor espacio posible tanto en el disco como en la transferencia. Para poder descomprimirlos es necesario un programa descompresor.

Existen dos tipos de accesos a un servidor FTP:

- Como usuario registrado. El administrador del sistema concede una cuenta al sistema (similar a la de acceso a internet), lo que da derecho a acceder a algunos directorios, dependiendo del tipo de cuenta.

- Como usuario anónimos. En este tipo de acceso el login es anonymous y el password la

dirección de correo. Esta es la cuenta que usan por defecto los navegadores.

Medios de Transmisión

Redes existentes en la actualidad utilizan como medio de transmisión cable coaxial, cable bifilar o par trenzado y el cable de fibra óptica. También se utiliza el medio inalámbrico que usa ondas de radio, microondas o infrarrojos, estos medios son más lentos que el cable o la fibra óptica. Cualquier medio físico o no, que pueda transportar información en forma de señales electromagnéticas se puede utilizar en redes locales como medio de transmisión. Las líneas de transmisión son la espina dorsal de la red, por ellas se transmite la información entre los distintos nodos. Para efectuar la transmisión de la información se utilizan varias técnicas, pero las más comunes son: la banda base y la banda ancha. Los diferentes tipos de red: EtherNet, TokenRing, FDDI, etc. pueden utilizar distintos tipos de cable y protocolos de comunicación.

Estructura de las redes

Las redes tienen tres niveles de componentes: software de aplicaciones, software de red y hardware de red.

- El Software de Aplicaciones, programas que se comunican con los usuarios de la red y permiten compartir información (como archivos, gráficos o vídeos) y recursos (como impresoras o unidades de disco).

- El software de Red, programas que establecen protocolos para que los ordenadores se comuniquen entre sí. Dichos protocolos se aplican enviando y recibiendo grupos de datos formateados denominados paquetes.

- El Hardware de Red, formado por los componentes materiales que unen los ordenadores. Dos componentes importantes son los medios de transmisión que transportan las señales de los ordenadores (típicamente cables o fibras ópticas) y el adaptador de red, que permite acceder al medio material que conecta a los ordenadores, recibir paquetes desde el software de red y transmitir instrucciones y peticiones a otros ordenadores.

En resumen, las redes están formadas por conexiones entre grupos de ordenadores y dispositivos asociados que permiten a los usuarios la transferencia electrónica de información. En estas estructuras, los diferentes ordenadores se denominan estaciones de trabajo y se comunican entre sí a través de un cable o línea telefónica conectada a los servidores.

Dichos servidores son ordenadores como las estaciones de trabajo pero con funciones administrativas y están dedicados en exclusiva a supervisar y controlar el acceso a la red y a los recursos compartidos. Además de los ordenadores, los cables o la línea telefónica, existe en la red el módem para permitir la transferencia de información convirtiendo las señales digitales a analógicas y viceversa, también existen en esta estructuralos llamados Hubs y Switches con la función de llevar acabo la conectividad.

miércoles, 15 de julio de 2015

Breve reseña sobre la evolución de las redes

Los primeros enlaces entre ordenadores se caracterizaron por realizarse entre equipos que utilizaban idénticos sistemas operativos soportados por similar hardware y empleaban líneas de transmisión exclusivas para enlazar sólo dos elementos de la red.

En 1964 el Departamento de Defensa de los EE.UU. pide a la agencia DARPA (Defense Advanced Research Proyects Agency) la realización de investigaciones con el objetivo de lograr una red de ordenadores capaz de resistir un ataque nuclear. Para el desarrollo de esta investigación se partió de la idea de enlazar equipos ubicados en lugares geográficos distantes, utilizando como medio de transmisión la red telefónica existente en el país y una tecnología que había surgido recientemente en Europa con el nombre de Conmutación de Paquetes. Ya en 1969 surge la primera red experimental ARPANET, en 1971 esta red la integraban 15 universidades, el MIT; y la NASA; y al otro año existían 40 sitios diferentes conectados que intercambiaban mensajes entre usuarios individuales, permitían el control de un ordenador de forma remota y el envío de largos ficheros de textos o de datos. Durante 1973 ARPANET desborda las fronteras de los EE.UU. al establecer conexiones internacionales con la "University College of London" de Inglaterra y el "Royal Radar Establishment" de Noruega.

En esta etapa inicial de las redes, la velocidad de transmisión de información entre los ordenadores era lenta y sufrían frecuentes interrupciones. Ya avanzada la década del 70, DARPA, le encarga a la Universidad de Stanford la elaboración de protocolos que permitieran la transferencia de datos a mayor velocidad y entre diferentes tipos de redes de ordenadores. En este contexto es que Vinton G. Cerf, Robert E. Kahn, y un grupo de sus estudiantes desarrollan los protocolos TCP/IP.

En 1982 estos protocolos fueron adoptados como estándar para todos los ordenadores conectados a ARPANET, lo que hizo posible el surgimiento de la red universal que existe en la actualidad bajo el nombre de Internet.

En la década de 1980 esta red de redes conocida como la Internet fue creciendo y desarrollándose debido a que con el paso del tiempo cientos y miles de usuarios, fueron conectando sus ordenadores.

martes, 2 de junio de 2015

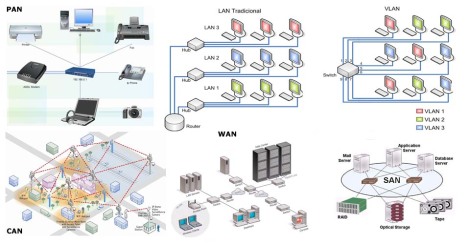

TIPOS DE REDES INFORMATICAS

¿Cuáles son los tipos de conexiones a Internet?, ¿Qué es una red informática? O ¿Cómo funciona la red?, son preguntas con las cuales estamos más o menos familiarizados, pero sus respuestas aún son de manejo de unos pocos.

¿Cuáles son los tipos de conexiones a Internet?, ¿Qué es una red informática? O ¿Cómo funciona la red?, son preguntas con las cuales estamos más o menos familiarizados, pero sus respuestas aún son de manejo de unos pocos.

La verdad es que no necesitas ser un experto en informática para saber qué hay desde tu conexión hacia afuera, si bien hay muchos nombres y términos técnicos, la estructura y funcionamiento de una red en su raíz es más simple de lo que parece.

Una red informática, es básicamente un conjunto de equipos conectados entre sí, que envían y reciben impulsos eléctricos, ondas electromagnéticas o similares con el fin de transportar datos.

La utilidad de la Red es compartir información y recursos a distancia, procurar que dicha información sea segura, esté siempre disponible, y por supuesto, de forma cada vez más rápida y económica.

Una red informática tiene distintos tipos de clasificación dependiendo de su estructura o forma de transmisión, entre los principales tipos de redes están los siguientes:

Redes por Alcance

Redes por tipo de conexión

Redes por relación funcional

Redes por Topología

Redes por Direccionalidad

Redes por grado de autentificación

Redes por grado de difusión

Redes por servicio y función

REDES POR ALCANCE

Este tipo de red se nombra con siglas según su área de cobertura: una red de área personal o PAN (Personal Área Network) es usada para la comunicación entre dispositivos cerca de una persona; unaLAN (Local Área Network), corresponde a una red de área local que cubre una zona pequeña con varios usuarios, como un edificio u oficina. Para un campus o base militar, se utiliza el término CAN (Campus Área Network). Cuando una red de alta velocidad cubre un área geográfica extensa, hablamos de MAN (Metropolitan Área Network) o WAN (Wide Área Network). En el caso de una red de área local o LAN, donde la distribución de los datos se realiza de forma virtual y no por la simple direccionalidad del cableado, hablamos de una VLAN (Virtual LAN). También cabe mencionar las SAN (Storage Área Network), concebida para conectar servidores y matrices de discos y las Redes Irregulares, donde los cables se conectan a través de un módem para formar una red.

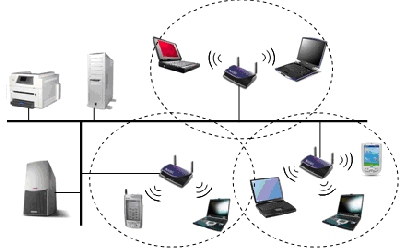

REDES POR TIPO DE CONEXIÓN

Cuando hablamos de redes por tipo de conexión, el tipo de red varía dependiendo si la transmisión de datos es realizada por medios guiados como cable coaxial, par trenzado o fibra óptica, o medios no guiados, como las ondas de radio, infrarrojos, microondas u otras transmisiones por aire.

En la imagen de WLAN (Wireless LAN) podemos ver el medio “guiado” representado por la línea negra de cableado, y el medio “no guiado”, correspondiente al acceso inalámbrico marcado en los círculos punteados.

REDES POR RELACIÓN FUNCIONAL

Cuando un cliente o usuario solicita la información a un servidor que le da respuesta es una Relación Cliente/Servidor, en cambio cuando en dicha conexión una serie de nodos operan como iguales entre sí, sin cliente ni servidores, hablamos de Conexiones Peer to Peer o P2P.

REDES POR TOPOLOGIA

La Topología de una red, establece su clasificación en base a la estructura de unión de los distintos nodos o terminales conectados. En esta clasificación encontramos las redes en bus, anillo, estrella, en malla, en árbol y redes mixtas.

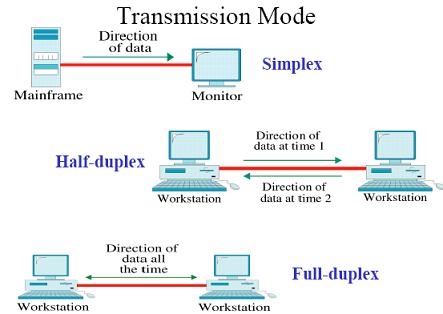

REDES POR DIRECCIONALIDAD DE DATOS

En la direccionalidad de los datos, cuando un equipo actúa como emisor en forma unidireccional se llama Simplex, si la información es bidireccional pero solo un equipo transmite a la vez, es una red Half-Duplex o Semi-Duplex, y si ambos equipos envían y reciben información simultáneamente hablamos de una red Full Duplex.

REDES SEGÚN GRADO DE AUTENTIFICACION

Las Redes Privadas y la Red de Acceso Público, son 2 tipos de redes clasificadas según el grado de autentificación necesario para conectarse a ella. De este modo una red privada requiere el ingreso de claves u otro medio de validación de usuarios, una red de acceso público en cambio, permite que dichos usuarios accedan a ella libremente.

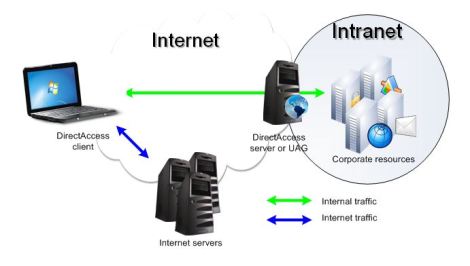

SEGÚN GRADO DE DIFUSIÓN

Otra clasificación similar a la red por grado de autentificación, corresponde a la red por Grado de Difusión, pudiendo ser Intranet oInternet. Una intranet, es un conjunto de equipos que comparte información entre usuarios validados previamente, Internet en cambio, es una red de alcance mundial gracias a que la interconexión de equipos funcionan como una red lógica única, con lenguajes y protocolos de dominio abierto y heterogéneo.

REDES SEGÚN SERVICIO O FUNCIÓN

Por último, según Servicio o Función de las Redes, se pueden clasificar como Redes Comerciales, Educativas o Redes para el Proceso de Datos.

Todas estas clasificaciones, nos permiten identificar la forma en que estamos conectados a una red, qué uso podemos darle y el tipo de información a la cual tendremos acceso. Conocerlas entonces nos servirá para elegir con una base mucho más sólida, qué conexión necesitamos para cubrir las necesidades de nuestro negocio y valorizar los costos que implica cada una de ellas.

Extraído de: https://gobiernoti.wordpress.com/2011/10/04/tipos-de-redes-informaticas/

¿Cuáles son las especialidades que hay en Redes?

En los últimos años, han aparecido diversas especialidades a los cuales tú puedas llegar. Desde mi punto de vista práctico, existen las siguientes especialidades:

Infraestructura Física

Es la especialidad encargada de diseñar, instalar y mantener la infraestructura física de la red. Como infraestructura física me refiero a la ubicación física donde están instalados los dispositivos de red, las instalaciones eléctricas y de señal, y los sistemas de protección contra incendios y seguridad.

Plataforma de Red

Son los encargados de Diseñar, instalar, configurar, optimizar y administrar todos los dispositivos de la red tales como: switches(*), routers, hubs, modems, tarjetas de red.

Seguridad de Redes

Esta especialidad es muy nueva, y son los encargados de mantener las políticas de seguridad de acceso a la red. Generalmente son los encargados de Administrar todos los dispositivos de seguridad tales como: Firewalls(*), Cajas VPN, Detectores de Intrusos, etc.

Servicios Multimedia

Encargados del diseño, instalación, configuración y administración de servicios multimedia tales como: telefonía y video dentro de la red.

TOPOLOGÍA DE REDES

La configuración de una red, recoge tres campos: físico, eléctrico y lógico. El nivel físico y eléctrico se entiende como la configuración del cableado entre máquinas o dispositivos de control o conmutación. Cuando hablamos de la configuración lógica tenemos que pensar en como se trata la información dentro de nuestra red, como se dirige de un sitio a otro o como la recoge cada estación.

- Topología en Estrella:

Todos los elementos de la red se encuentran conectados directamente mediante un enlace punto a punto al nodo central de la red, quien se encarga de gestionar las transmisiones de información por toda la estrella. La topología de Estrella es una buena elección siempre que se tenga varias unidades dependientes de un procesador, esta es la situación de una típica mainframe, donde el personal requiere estar accesando frecuentemente esta computadora. En este caso, todos los cables están conectados hacia un solo sitio, esto es, un panel central.

Resulta económico la instalación de un nodo cuando se tiene bien planeado su establecimiento, ya que este requiere de una cable desde el panel central, hasta el lugar donde se desea instalarlo.

- Topología en Bus:

En esta topología, los elementos que constituyen la red se disponen linealmente, es decir, en serie y conectados por medio de un cable; el bus. Las tramas de información emitidas por un nodo (terminal o servidor) se propagan por todo el bus(en ambas direcciones), alcanzado a todos los demás nodos. Cada nodo de la red se debe encargar de reconocer la información que recorre el bus, para así determinar cual es la que le corresponde, la destinada a él.

Es el tipo de instalación más sencillo y un fallo en un nodo no provoca la caída del sistema de la red.

Como ejemplo más conocido de esta topología, encontramos la red Ethernet de Xerox. El método de acceso utilizado es el CSMA/CD, método que gestiona el acceso al bus por parte de los terminales y que por medio de un algoritmo resuelve los conflictos causados en las colisiones de información. Cuando un nodo desea iniciar una transmisión, debe en primer lugar escuchar el medio para saber si está ocupado, debiendo esperar en caso afirmativo hasta que quede libre. Si se llega a producir una colisión, las estaciones reiniciarán cada una su transmisión, pero transcurrido un tiempo aleatorio distinto para cada estación.

- Topología en Anillo:

Los nodos de la red se disponen en un anillo cerrado conectados a él mediante enlaces punto a punto. La información describe una trayectoria circular en una única dirección y el nodo principal es quien gestiona conflictos entre nodos al evitar la colisión de tramas de información. En este tipo de topología, un fallo en un nodo afecta a toda la red aunque actualmente hay tecnologías que permiten mediante unos conectores especiales, la desconexión del nodo averiado para que el sistema pueda seguir funcionando. La topología de anillo esta diseñada como una arquitectura circular, con cada nodo conectado directamente a otros dos nodos. Toda la información de la red pasa a través de cada nodo hasta que es tomado por el nodo apropiado. Este esquema de cableado muestra alguna economía respecto al de estrella. El anillo es fácilmente expandido para conectar mas nodos, aunque en este proceso interrumpe la operación de la red mientras se instala el nuevo nodo. Así también, el movimiento físico de un nodo requiere de dos pasos separados: desconectar para remover el nodo y otra vez reinstalar el nodo en su nuevo lugar.

Leer más: http://www.monografias.com/trabajos15/redes-clasif/redes-clasif.shtml#TOPOLOG#ixzz3nnoycynP

Suscribirse a:

Entradas (Atom)